KOSMONAUTYKA

Hakerski "skok" KRLD na strzeżone dane o rakiecie nośnej Korei Południowej

![Prace nad segmentem systemu nośnego KSLV-II (Nuri). Fot. KARI [kari.re.kr] Fot.](https://cdn.defence24.pl/2021/07/15/1024x576px/zObMlZSTg3ueciQCdwrjRpZGVenV4OcJGTjKDj4L.cpk1.jpg)

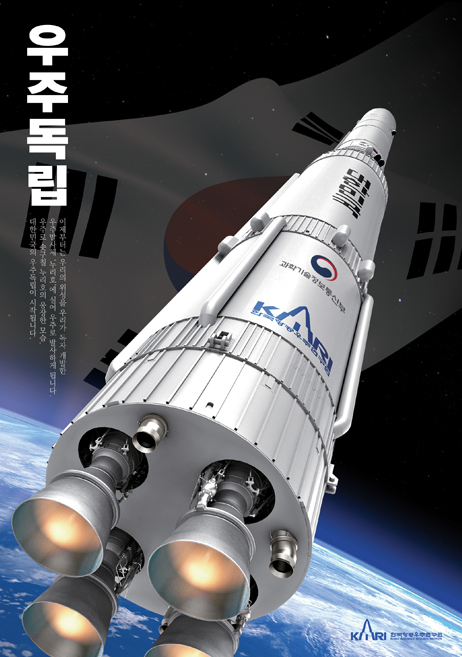

Hakerzy na usługach Pjongjangu uzyskali dostęp do wrażliwych danych technicznych dotyczących niedawno zaprezentowanej rakiety kosmicznej Korei Południowej, pierwszej w całości stworzonej zasobami tamtejszego przemysłu (Korea Space Launch Vehicle-II, zwanej również Nuri) - ujawniły służby wywiadowcze rządu w Seulu. Sprawcy przeniknęli do sieci teleinformatycznej południowokoreańskiego przedsiębiorstwa Korea Aerospace Industries, odpowiedzialnego m.in. za opracowanie zbiornika materiału pędnego przeznaczonego dla segmentu głównego wspomnianego systemu nośnego. Nowa rakieta ma niebawem (najprawdopodobniej jeszcze w tym roku) rozpocząć starty z państwowego kosmodromu Naro.

Sprawcy kojarzeni bezpośrednio z Koreą Północną zdołali włamać się do wewnętrznej, zabezpieczonej sieci południowokoreańskiej firmy sektora obronnego, gdzie przechowywano wrażliwe dane o technologiach wytwarzania różnych krajowych systemów i maszyn o kluczowym znaczeniu dla rządu w Seulu. Miały być wśród nich - obok tak istotnych danych, jak szczegóły konstrukcyjne niedawno zaprezentowanego rodzimego myśliwca KAI KF-21, lekkiego samolotu szkolno-bojowego T-50/FA-50, czy opracowywanych bezzałogowców i radarów - także materiały opisujące układ południowokoreańskiego napędu rakietowego opracowanego dla pierwszego samodzielnie tworzonego systemu nośnego (KSLV-II, czyli Korea Space Launch Vehicle-II).

Oficjalne potwierdzenie przechwycenia strategicznie ważnych danych przez północnokoreańskich sprawców podano 8 lipca br. - wystosowała je Narodowa Służba Wywiadu Republiki Korei (National Intelligence Service - NIS). Według tych wieści, naruszenie zabezpieczeń sieciowych i uzyskanie dostępu do wrażliwych zasobów Korea Aerospace Industries (KAI) miało nastąpić w połowie czerwca i dotyczyć znacznie szerszego zakresu niż sama technologia budowy komponentów rakiety kosmicznej. Źródło rządowe podało: „W czasie włamania na serwer Korea Aerospace Industries w tym roku wyciekły dane o Nuri oraz następnym satelicie rozpoznawczym”. Nie jest przy tym jeszcze jasne, jak rozległy był wypływ danych w innych, "pozakosmicznych" obszarach, zwłaszcza technologii zbrojeniowej.

Jak dotąd, przedstawiciele KAI niechętnie komentują sprawę, powołując się na dobro trwającego dochodzenia, które ma pomóc ustalić skalę szkód i sposoby przeciwdziałania podobnym kłopotom w przyszłości. Na rozwojowy charakter sytuacji wskazał też reprezentant głównej opozycyjnego ugrupowania parlamentarnego, PPP (People Power Party), Ha Tae-keung, będący członkiem izbowej komisji wywiadu.

Według źródeł rządowych w Seulu, lokalne służby ostrzegały wcześniej KAI przed możliwymi atakami, wzywając odpowiednie komórki organizacyjne firmy do podjęcia dodatkowych środków ostrożności i zaostrzenia procedur bezpieczeństwa (w tym, zmiany haseł). Nawoływania te - zdaniem wskazywanego przedstawiciela opozycji, odwołującego się do treści komisyjnego raportu służb - miały zostać przynajmniej w części zignorowane.

Południowokoreańscy komentatorzy uważają, że wiedza na temat nowego systemu nośnego KSLV-II (Nuri), jaką prawdopodobnie udało się wykraść, zostanie wykorzystana do udoskonalenia przez KRLD swojej technologii wystrzeliwania rakiet balistycznych. Wysocy przedstawiciele republikańskich sił zbrojnych twierdzą wręcz, że zastosowanie przejętych schematów produkcji komponentów Nuri pozwoli wykonać ważny krok w stronę opracowania międzykontynentalnych pocisków balistycznych, zdolnych do rażenia kontynentalnych Stanów Zjednoczonych. Warunkiem jest przy tym nadal miniaturyzacja głowic bojowych.

Czytaj też: Hakerzy zaatakowali Europejską Agencję Kosmiczną

Stwierdzony poważny cyberatak na KAI to jednak tylko jeden z tak dużych incydentów hakerskich rozpoznanych w ostatnim czasie na terytorium Korei Południowej oraz w strukturach tamtejszych instytucji i ośrodków przemysłowo-badawczych. W rezultacie serii ostatnich ataków miało dojść również do naruszenia zabezpieczeń infrastruktury sieciowej co najmniej kilku instytutów i think tanków związanych z bezpieczeństwem technologicznym, w tym jądrowym.

Celem jednej z takich akcji, również kojarzonej z Pjongjangiem, było dokonane prawdopodobnie na przełomie maja i czerwca włamanie do systemów teleinformatycznych republikańskiego instytutu badań nad energią atomową (Korea Atomic Energy Research Institute - KAERI) oraz ośrodka zajmującego się pracami nad wykorzystaniem fuzji jądrowej (Korea Institute of Fusion Energy). W tym przypadku przedstawiciele władz Korei Południowej wskazali, że co najmniej jeden adres IP, z którego prowadzono ataki, można powiązać z północnokoreańską grupą hakerską Kimsuky.

Firma KAI opracowała i skonstruowała zbiornik na materiał pędny segmentu głównego KSLV-II oraz była odpowiedzialna za integrację całości trójstopniowego systemu nośnego na rzecz koreańskiej agencji kosmicznej KARI (Korea Aerospace Research Institute). Pierwszy człon wyposażony jest w cztery silniki na ciekły materiał pędny. W korpusie drugiego segmentu umieszczony jest z kolei pojedynczy silnik o podobnej specyfikacji jak w segmencie głównym. Szczytowy fragment całej konstrukcji zasila z kolei mniejsza jednostka napędowa zdolna do działania w warunkach pozaatmosferycznych.

Pierwszy, demonstracyjny start rakiety Nuri ma nastąpić z południowokoreańskiego kosmodromu Naro Space Center w październiku tego roku. System ma zapewnić Korei Południowej zdolności wynoszenia ładunków o masie do 1,5 t na wysokość nawet 800 km nad Ziemią.

![Fot. KARI [kari.re.kr]](https://cdn.defence24.pl/2021/06/02/1024x576px/zWW1Cehz3shQcFT5cVYPjzzZA4ZO963oBTnrPK0o.phuv.jpg)

Genowefa

Ciekawe czy nasz MON też używa prywatnych skrzynek mailowych jak rządowe czereśniaki?

komandor prix

to nie problem prywatnych skrzynek tylko zabezpieczeń serwerów mailowych. Wcale bym się nie zdziwił, jeśli rządowe serwery mailowe są gorzej zabezpieczone od takiego gmaila.

kapusta

Akurat od 10 lat mamy super nowoczesne rządowe systemy teleinformatyczne. Ale boją się ich używać, by nie zostawiać dowodów dla przyszłych prokuratorów.

Driver25

Najwyższy czas aby poważnie wzmocnić ochronę wszelkich wrażliwych danych w naszym państwie, przemyśle zbrojeniowym i wojsku. Krajowa kryptologia i wojska cybernetyczne to powinien być jeden z głównych priorytetów dla wszystkich władz.

Viktor

Bravo korea 12 mln w głodzie Rekord świata

JSM

Dlaczego my nie mamy takich hakerów? Przecież można by im opłacić jakieś półroczne wczasy gdzieś daleko żeby poszukali różnych danych bez narażania nas na ujawnienie.

Danisz

a po co nam takie dane, jak nasz przemysł nie jest w stanie przez 15 lat zintegrować 2 szt. Spike z gotową wieżą? i jak bez narażania, skoro nasze orły z rządu paplają o podobnych sprawach na prywatnych mailach (patrz Patriot)

Alaris

O takich rzeczach się nie mówi a tacy ludzie są w strukturach każdego wywiadu w tym naszego.

Rain Harper

Porażający brak wiedzy. Integracja została zablokowana na skutek windowania kosztów przez Spike i Leonardo. Proszę się douczyć w temacie przed kolejnym wpisem .

Zbysław

Nawet gdybyśmy mieli speców od wykradania danych, to nasze paple wszystko wygadałyby na pierwszej konferencji prasowej albo na fejsie.

Jacek

Jprdl.... czy takie dane koniecznie muszą być wpięte w Internet???

Gts

O dziwo wielu sie wydaje ze jak cos jest zamkniete w pokoju to jest bezpieczne, a to ze do pokoju cala infrastruktura sieciowa biegnie to juz nie miesci sie im w glowie.

AB

A czego się spodziewasz? Że będą się porozumiewać z podwykonawcami, gońcami na rowerach?

Davien

Jakoś dokumentacji Patriota przez Zacharskim nie uratował zamkniety pokój i brak internetu.